Queremos contarles sobre el protagonista de la ciberseguridad para las empresas, se trata de Zero Trust que, traducido al español, quiere decir “Cero Confianza” y, así como su nombre lo indica, es la “no confianza” en lo que se basa este modelo.

Zero Trust supervisa e identifica permanentemente a los usuarios que quieren entran a la red de una organización, ya sea desde las oficinas de la compañía o de forma remota, de esta forma va examinando diferentes datos y haciendo uso de distintas herramientas del sistema para que cada empleado pase continuamente por un nuevo proceso de verificación.

¿Qué es Zero Trust?

Según lo anterior, Zero Trust es un modelo de seguridad que considera que ninguno de los usuarios de la red informática de una compañía es confiable. Por lo tanto, se podría decir que para este modelo de seguridad la confianza no existe. Zero Trust Security se caracteriza por sus poderosos servicios que cumplen con la función de comprobar la identidad de cada usuario para asegurar el ingreso a las aplicaciones e infraestructura de las redes empresariales.

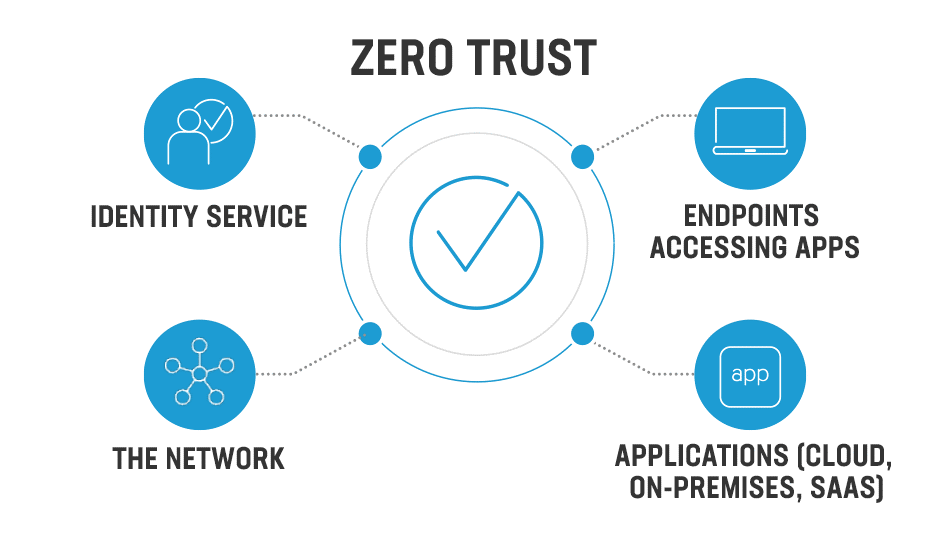

Es así que, después de comprobar la identidad del usuario y la rectitud del uso del dispositivo, se da autorización y acceso a la red. De esta forma, Zero Trust hace uso de una plataforma de identidad que está compuesta por cuatro elementos que, al combinarlos, potencializan la seguridad para garantizar el acceso a los recursos; así mismo, ayuda a reducir significativamente la posibilidad de acceso a la red o sus recursos de personas que busquen hacer el mal.

Elementos Zero Trust

Para lograr la “Confianza cero” el modelo Zero Trust unifica estos cuatro elementos que trabajan en una sola unidad para lograr mayor seguridad:

1. Verificación del Usuario:

Zero Trust no se conforma solamente con solicitar un nombre de usuario y una contraseña para dar permiso de acceso; por esto, va más allá y utiliza contraseñas con la autenticación multifactor (MFA), la cual se basa en preguntar al usuario sobre: algo que usa, algo que tiene, algo que sabe o algo que es. El nivel de confianza es completado al ir pasado estas pruebas de verificación adicionales y, así, se determinará, por partes, si se da o no el permiso para entrar a la red y, además, se dará permiso para entrar hasta ciertos niveles.

2. Verificación del dispositivo:

Así como este modelo desconfía de los usuarios, también desconfía de los dispositivos; es por esto que cada uno de los usuarios debe registrar su dispositivo y, de este modo, Zero Trust pueda reconocerlo. Si el usuario ingresa desde un dispositivo anteriormente registrado o desde del que ingresa todos los días, ya tendrá cierto nivel de confianza; sin embargo, el sistema hará que siga unos pasos de verificación. Pero si intentan ingresar a la red o a los servicios desde un dispositivo diferente, pierde la confianza que ha generado el sistema.

Por otro lado, Zero Trust también analiza si los dispositivos de quien desee ingresar a la red cumplen con ciertos requisitos de seguridad, como por ejemplo: si la configuración del dispositivo se ajusta a las políticas de la empresa, el cifrado de disco, la protección contra virus, entre otros.

Limitación del acceso y los privilegios:

Para Zero Trust Security es importante poner límites a los movimientos contiguos dentro de todos los recursos de la red, como por ejemplo: servidores y estaciones de trabajo; por esto limita a los usuarios a solo poder ingresar a lo estrictamente necesario para que puedan realizar su trabajo.

En cuanto a la autorización en aplicaciones de negocios, Zero Trust realiza diferentes verificaciones ya que estas aplicaciones normalmente contienen altas cantidades de datos críticos, además continuamente son utilizadas por varios usuarios dentro de la organización, por estos motivos son objetivos más fáciles de atacar. Por consiguiente, para Zero Trust es muy importante suministrar solamente el acceso necesario, dentro de cada aplicación.

Adaptación y aprendizaje:

Zero Trust mejora continuamente sus niveles de seguridad mediante el aprendizaje y la adaptación. Esto lo hace por medio de la recopilación de información sobre los usuarios, los endpoint de la red, las aplicaciones, el servidor, las políticas y todas las actividades relacionadas, enviando grupos de datos que alimenten el aprendizaje automático del modelo.

De esta forma, el sistema automáticamente reconocerá los comportamientos “extraños”, como por ejemplo, si uno de sus usuarios quiere ingresar a la red desde una ubicación inusual, Zero Trust inmediatamente emite una señal de advertencia para que a este usuario se le exija una segunda forma de autenticación.

Ventajas de Zero Trust

- Zero Trust dificulta que los ciberatacantes puedan comprometer los datos de la organización porque genera muchas barreras.

- Garantiza que los datos, recursos y aplicaciones sean inaccesibles pues crea un perímetro alrededor de los recursos y datos más importantes y confidenciales.

- Mejora los procesos de verificación.

- Monitoriza a los usuarios y fracciona los datos para dificultar el acceso a la información de la empresa a usuarios no autorizados.

- Mejora el rendimiento de la red al reducir el tráfico en las subredes.

Ahora sabes un poco más sobre ciberseguridad. Recuerda que tener una página web segura es primordial para ofrecer seguridad a tus usuarios y, de la misma forma, incrementar el tráfico en tu web, así como tus ventas o interacciones.

Te invitamos a ver los productos y servicios que CLICKPANDA tiene para que fortalezcas la seguridad de tu sitio web, también te invitamos a leer los artículos de nuestro blog y a seguirnos en nuestras redes sociales.